Cloudflare被攻击流量高达7.3Tbps

笔记 ·

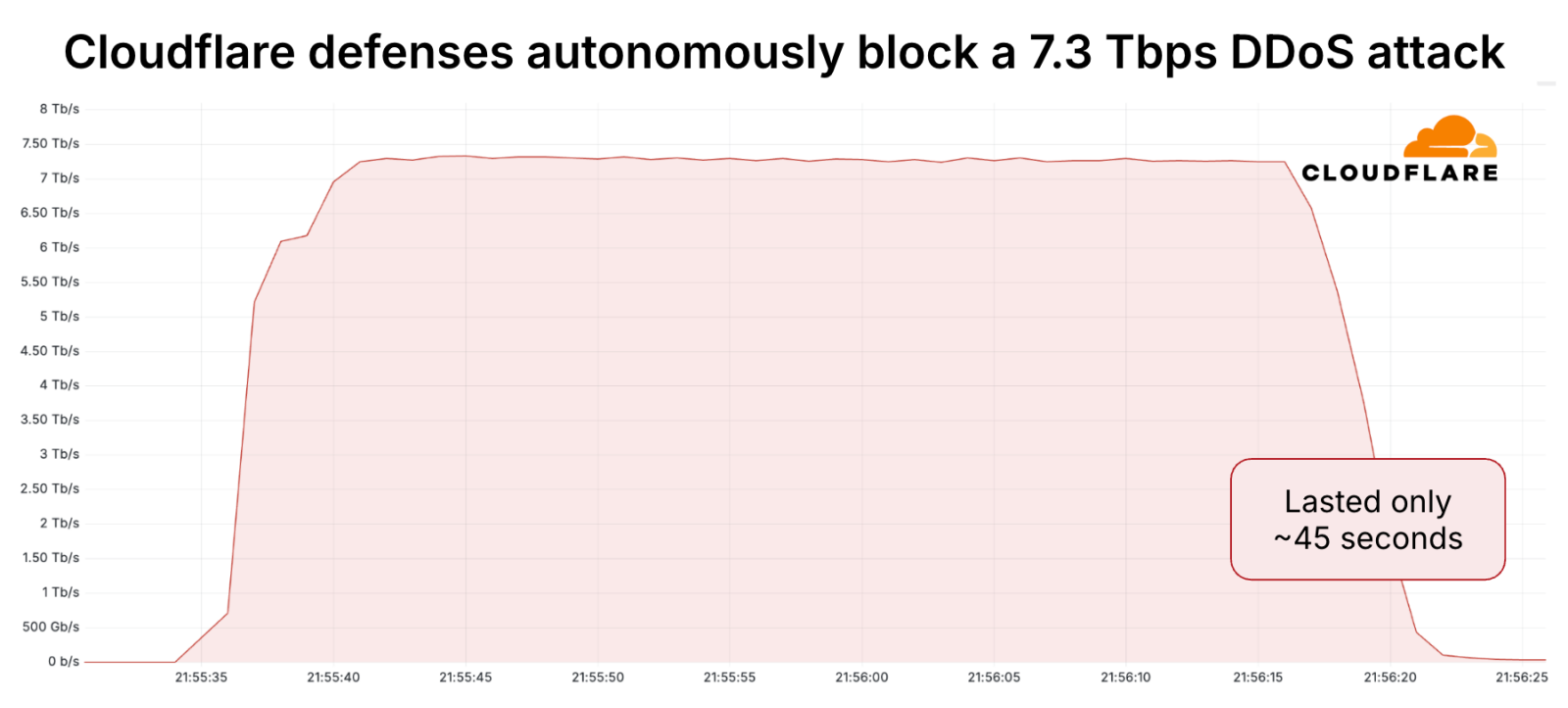

据网络服务提供商 Cloudflare 发布的消息,该公司在 2025 年 5 月帮助其客户成功抵挡高达 7.3Tbps 的 DDoS 分布式拒绝服务攻击,此次攻击没有给客户造成任何影响。

根据数据统计,此次黑客发起的攻击在短短 45 秒内传输高达 37.4TB 的数据,这相当于在 45 秒内传输 9350 部完整的电影,或者不间断流式传输 7480 小时的高清视频。

针对使用不同端口的问题,黑客直接对 21925 个端口进行地毯式轰炸 (最多是 65535 个端口),攻击峰值则达到每秒 34517 个目标端口,通过地毯式轰炸可以找出潜在的隐藏端口并尝试瘫痪目标服务器。

至于攻击流量则主要是 UDP 洪水 (UDP Flood),超过 99.996% 的攻击流量被识别为 UDP 洪水,剩余的 0.004% 被识别为 QOTD 反射攻击、Echo 反射攻击、NTP 反射攻击、Mirai UDP 洪泛攻击、Portmap 洪泛和 RIPv1 放大攻击。

UDP 洪水攻击是目前主流的攻击方式之一,通过将大量 UDP 数据包发送到目标 IP 地址上的随机或特定端口,可能尝试使用 Internet 链接饱和或者超出服务器处理能力的巨量数据包瘫痪设备。

尽管 Cloudflare 没提,但按照目前行业惯例黑客肯定是通过控制的大量肉鸡组成的僵尸网络发起的攻击,黑客调用的 IP 地址超过 45097 个,主要攻击流量来自巴西和越南。

黑客发起攻击后立即触发了 Cloudflare DDoS 防护规则,随后防护规则开始根据既定规则进行缓解,全程没有人工干预、客户网站或服务没有受到影响。